ancher作为生产环境中的容器管理和服务编排工具自推出以来就受到了开源社区及企业客户的高度关注,它真正做到了对Docker容器管理开箱即用的承诺。其简洁却又灵活的设计深受技术人员的喜爱,这里我们以系统登录身份验证模块中的Active Directory集成方式为例来看看它是如何使用Windows Server里的域用户进行身份验证的。

测试环境:Rancher Server Version 1.1.4 + Microsoft Windows Server 2016

Rancher Server部署成功之初,登录是不需要用户名及密码的,此时页面中会有一个红色感叹号提醒用户,平台未启用身份验证,存在安全问题:

点击ADMIN菜单,选择Access Control:

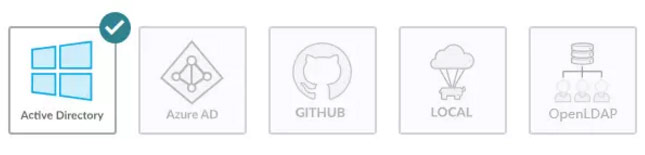

我们发现系统提供了以下几种身份验证方式:

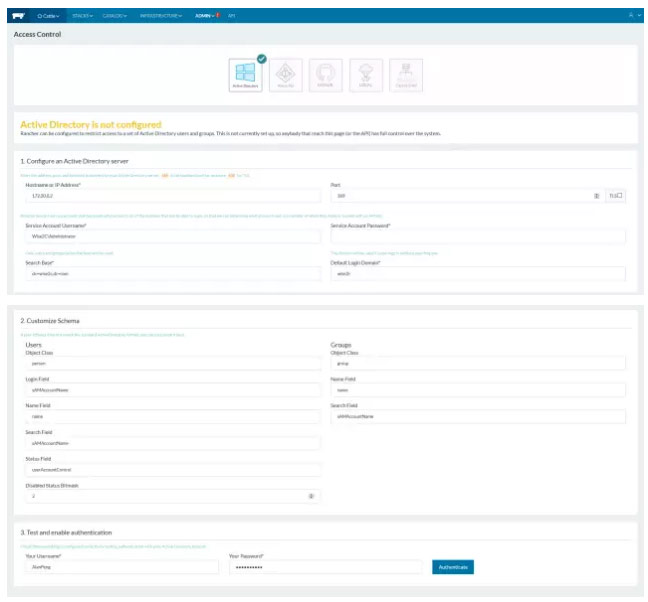

这里的Active Directory正是企业中广泛应用的Windows Server的活动目录架构,其身份验证基于LDAP协议,点选此图标,出现了很多参数选项,看起来较为复杂,其实Rancher早已为我们做好了很多背后的复杂处理,对管理员来说,设置起来其实是很轻松的:

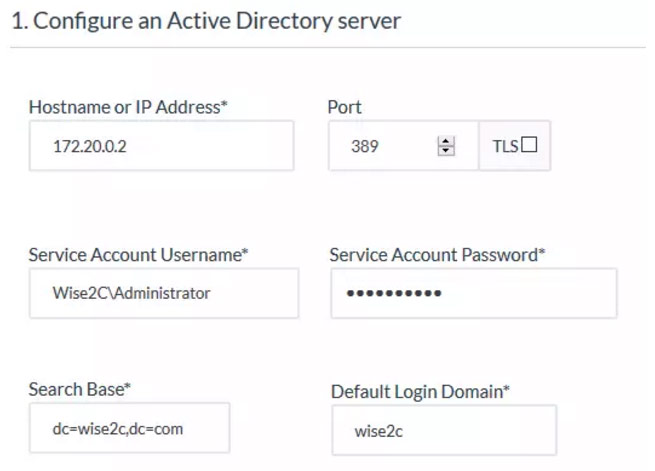

选项貌似特别多,我们需要填写的只有少数几个地方:

第1个配置区里需要设置Windows服务器的IP地址,服务端口,默认的采用非TLS的389端口即可工作;服务账户名及密码注意一下格式即可,不能省略域名前缀,也就是必须是域名加用户名的格式:DomainName\Username。

对于Search Base也比较简单,比如我们的域名是wise2c.com,那么填写内容则是:dc=wise2c,dc=com。

至于这个服务账户名并不是Rancher平台的管理员,也不一定要是Windows服务器里的管理员,只要是一个合法的AD域用户即可。

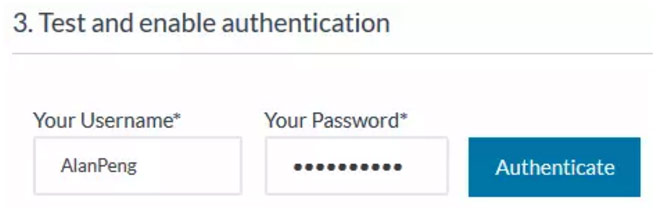

第2个配置区一切按Rancher设置好的默认值即可,对于第3个配置区,我们需要拿一个已经存在的域用户来做设置检查,当然一旦通过,这个域用户就成为了Rancher平台的管理员了,这一点请注意。此时的用户名就可以直接填Windows下的那个登陆用户名了,不再需要带域名格式。

通过验证之后我们会看见Rancher平台给出的设置项细节:

同时我们会见到对AD域用户的登录控制选择项,默认是允许任意域用户登录,当然这里只是控制是否允许用户登录,对于用户登录Rancher平台后获得哪种角色,就不是身份验证环节所管辖的了。

在上述的Site Access页如果选择第2项,则可以现在添加具体的某些域用户进来,当然我们可以统一的在后续Rancher的环境管理设置环节再来进行细腻度控制用户的角色。

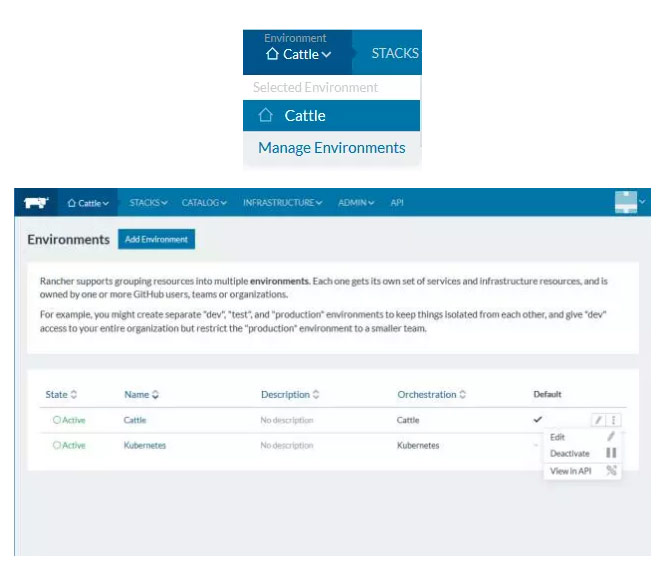

进入Rancher平台后,点击左上角的环境管理,然后对某个环境进行编辑(Edit):

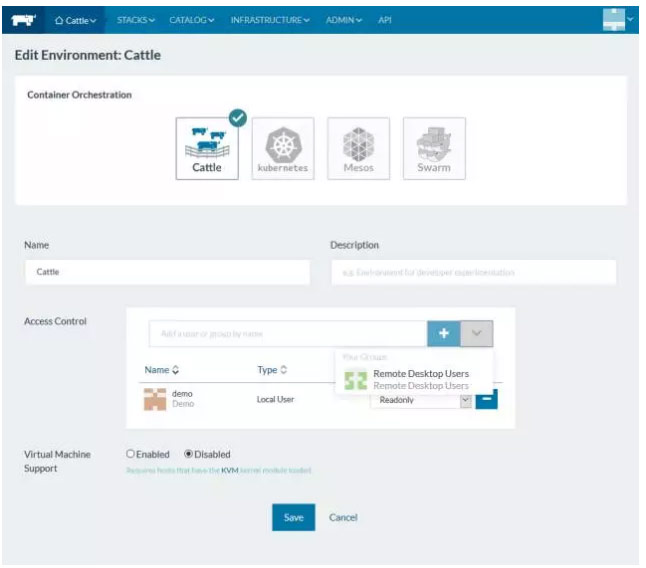

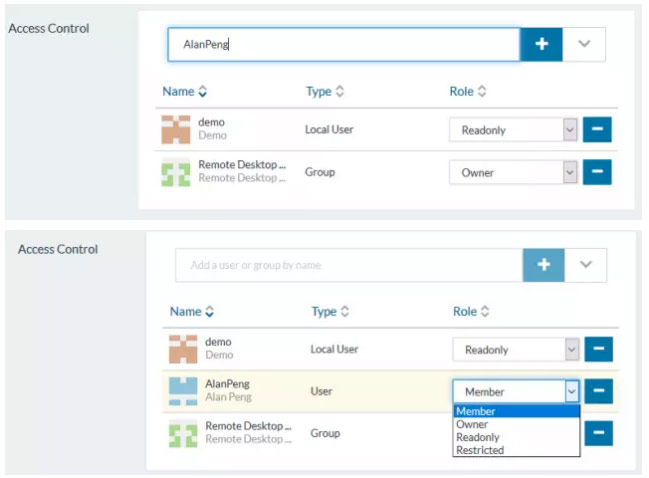

在这里我们可以将管理员所属的域用户组直接拉取进来,也可以输入某个具体的用户名点击加号进行导入,然后对用户组或用户进行Rancher平台角色区分即可。

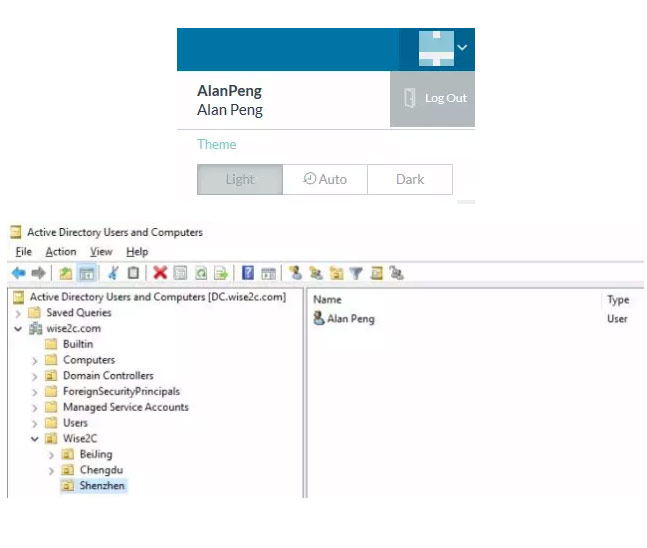

到这里我们就完成了Windows Active Directory与Rancher的集成身份验证设置,我们可以看见用户登陆后Rancher界面右上角的当前用户信息,两栏分别对应于Windows AD环境用户的登录名(Login Name)和全名(Display Name):

当然Rancher平台还提供了开源OpenLDAP服务的验证模式以及Github身份验证集成,其设置都是非常便捷的。通过这个实例,我们真切的感受到了Rancher产品设计的简洁易用理念!

DockerInfo

DockerInfo

评论前必须登录!

注册